近日,瑞星威胁情报平台捕获到一起“银狐”木马最新的攻击活动,其目标再次对准了国内财务和会计领域的专业人员。此次攻击采用了一种新的策略,利用NetBox工具的特性,诱使计算机自动执行预先设置的恶意脚本,以此实现入侵目的。这种手段不仅隐蔽性强,而且巧妙地规避了常规的安全防护措施,显示出其潜在的高风险性。因此,瑞星公司在此提醒所有用户,特别是财务和会计人员,必须提高警惕,加强安全防护措施。

瑞星安全专家介绍,“银狐”木马团伙自2022年开始活跃,其行动策略和攻击手段不断演变。该团伙通常利用电子邮件、钓鱼网站和即时通讯软件等多种渠道,广泛散播木马病毒,尤其关注企事业单位中财务、会计和销售等关键岗位,企图通过不良手段非法获取利益。

攻击步骤一:

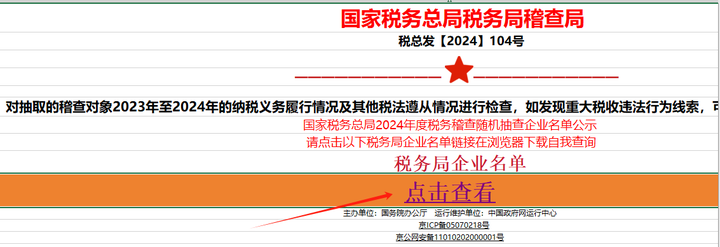

"银狐"木马在最新的攻击中,首先通过钓鱼邮件向企业财务或会计人员发送了一个名为“(六月)偷-漏涉-稅-违规企业名单公示”的诱饵表格。表格打开后,会显示伪造的“国家税务总局税务局稽查局”发布的抽查企业公示名单。这种手法专门针对在财务或会计领域工作的人员,目的是利用他们对此类信息的关注度,诱使他们进行下一步的操作。

攻击步骤二:

抽查企业公示名单中内嵌一个显眼的“点击查看”按钮,这是"银狐"木马精心设计的陷阱。其目的是利用表格内容吸引受害者点击,进而查看所谓的“税务局企业名单”。一旦点击该按钮,受害者将进入钓鱼网站,并自动下载一个含有恶意程序的压缩文件。

攻击步骤三:

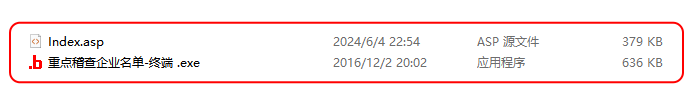

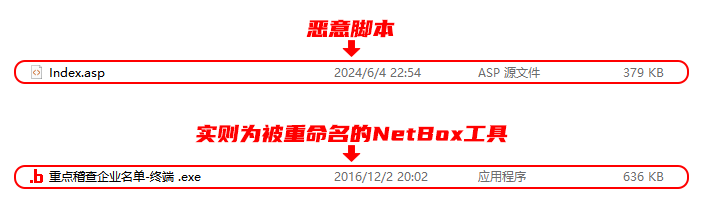

受害者解压后会出现两个文件:一个是名为“重点稽查企业名单-终端”的可执行文件(exe),另一个为隐藏恶意代码的ASP脚本。若受害者点击了这个伪装成“企业名单”的exe文件,便会激活ASP脚本。随即,该脚本将自动执行、下载额外的AutoHotKey脚本和其他必要的组件。"银狐"木马会通过这些脚本,在受害者的计算机上部署Gh0st远程控制木马,进而实现其窃取敏感信息的最终目的。

全新攻击手法:

瑞星安全专家揭示,“银狐”木马在此次活动中采用了一种新的攻击手法,巧妙地利用了NetBox工具的特性。NetBox,作为一个广泛用于网络管理和调试的网络工具箱,在启动时具备加载同目录下文件的能力。

“银狐”木马正是利用了NetBox的这一功能,通过将其重命名为“重点稽查企业名单-终端”,而诱使受害者去点击,因此自动执行恶意ASP脚本。此外,ASP脚本中还被故意填充了大量空格,这样做的双重目的是:一方面降低被安全软件检测到的风险,另一方面增加分析人员在分析过程中的难度。

鉴于“银狐”木马的持续活跃及其不断演进的攻击策略和技术手段,瑞星公司特别提醒政府机构和各类企业的财务部门工作人员,必须保持高度警觉,做好以下防范措施:

1. 不打开可疑文件。

不打开未知来源的可疑的文件和邮件,防止社会工程学和钓鱼攻击。

2. 部署EDR、NDR产品。

利用威胁情报追溯威胁行为轨迹,进行威胁行为分析,定位威胁源和目的,追溯攻击的手段和路径,从源头解决网络威胁,最大范围内发现被攻击的节点,以便更快响应和处理。

3. 安装有效的杀毒软件,拦截查杀恶意文档和恶意程序。

杀毒软件可拦截恶意文档和恶意程序,如果用户不小心下载了恶意文件,杀毒软件可拦截查杀,阻止病毒运行,保护用户的终端安全。