网络安全知多少 | 看不见的“海啸”:一文读懂反射放大攻击及其防护

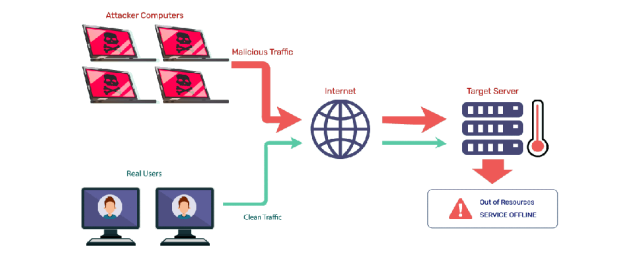

你是否想过,网络世界也存在“四两拨千斤”的攻击?攻击者只需发出一个小小的请求,就能让目标网站或服务器瞬间被巨量流量吞没而瘫痪。这就是今天我们要聊的——反射放大攻击,一种高效且隐蔽的DDoS攻击方式。

反射放大攻击是一种利用第三方服务器作为中转,向目标发起大规模DDoS(分布式拒绝服务)攻击的方式。攻击者通过向伪装的源IP地址(目标IP)发起请求,诱使反射服务器返回大量响应,从而达到“放大”攻击容量的效果。

1. 反射器:开放且未做安全限制的公共服务器。

2. IP欺骗:伪造源IP地址,让服务器误以为请求来自受害者。

3. 放大效应:回复数据包远大于请求数据包,产生流量杠杆。

攻击者会寻找那些“问得少,答得多”的协议。以下是一些常见的反射攻击类型:

1.NTP反射攻击:

■ 协议:网络时间协议,用于同步时间。

■ 利用命令:monlist,该命令会返回最近与该服务器同步过时间的客户端IP列表。

■ 放大倍数:可达556倍,非常恐怖。

2.Memcached反射攻击:

■ 协议:内存缓存系统,用于加速动态Web应用。

■ 特点:由于Memcached设计简单,无认证,且可能返回极大数据,使其成为“核弹级”反射器。

■ 放大倍数:理论上可达上万倍,是已知放大倍数最高的攻击。

3.SSDP反射攻击:

■ 协议:简单服务发现协议,让UPnP设备(如智能家电、路由器)能相互发现。

■ 利用方式:搜索请求会触发设备返回其描述信息。

■ 放大倍数:约30倍,但设备数量庞大,易于利用。

4.DNS反射攻击:

■ 协议:域名系统,将域名转换为IP地址。

■ 利用方式:发送一个查询所有记录的请求到开放的DNS解析器。

■ 放大倍数:约28-54倍,是最古老、最经典的反射攻击。

5.CLDAP反射攻击:

■ 协议:无连接轻量级目录访问协议,用于查询目录服务。

■ 特点:近年来兴起,利用其查询响应机制。

■ 放大倍数:约56-70倍,威力不容小觑。

除了以上五种,还有哪些?反射攻击的“武器库”还在不断扩充,例如:

● SNMP反射攻击:简单网络管理协议,用于管理网络设备。

● Chargen反射攻击:字符生成协议,一个古老的测试协议。

● RPC反射攻击:远程过程调用。

● QUIC协议反射攻击:一种新的传输层协议,也可能被滥用。

● 高隐蔽性:攻击流量来自全球大量合法的公共服务器,而非攻击者自己的设备,难以溯源。

● 高效率:“放大效应”使得攻击者能以极小的成本(低带宽)发动巨大的流量攻击。

● 低成本:利用公共资源,攻击者无需控制大量“肉鸡”(僵尸网络)。

● 依赖第三方:攻击成功与否取决于互联网上是否存在足够多开放的反射器。

● 单向流量:攻击者无法直接与受害者建立连接,通常只用于纯粹的流量压垮,而非数据窃取。

防护需要从个人/企业和全球互联网社区两个层面共同努力。

1. 对于网络运营者/企业:

● 部署专业DDoS防护服务:使用高防IP、云清洗服务等。在攻击流量到达你的服务器之前,由防护中心进行识别和过滤。

● 配置网络基础设施:在边界路由器上设置ACL,丢弃来自已知反射器端口(如NTP的123端口、Memcached的11211端口)的无关流量。

● 启用BCP38:在网络出口配置入口过滤,防止内部用户进行IP欺骗,从源头杜绝成为攻击跳板的可能。

2. 对于服务器运营者(杜绝成为“帮凶”):

● 加固公共服务:对NTP、DNS、Memcached等服务器进行安全配置,限制访问来源,关闭不必要的功能(如NTP的monlist)。

● 最小化开放原则:非必要的公共服务不应暴露在公网上,或仅对特定IP开放。

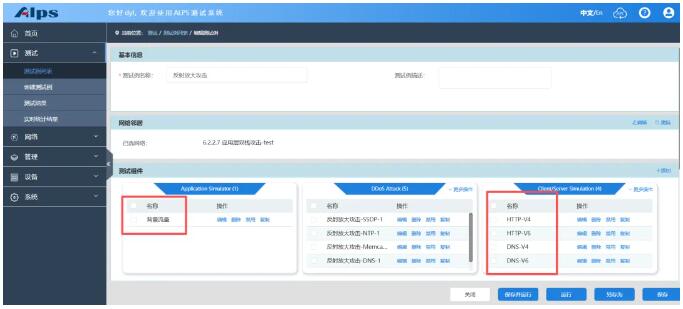

部署防护措施后,如何验证其有效性?以下使用信而泰DarPeng2000E测试仪表对于反射放大攻击进行测试验证:

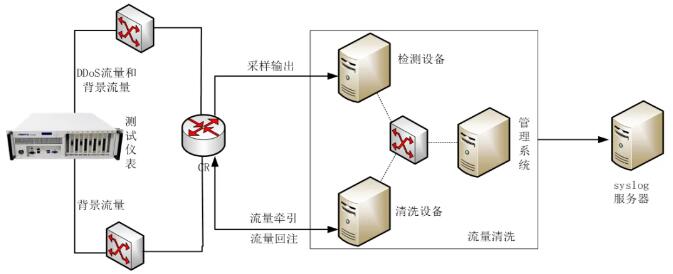

测试步骤和拓扑如下所示:

1. 测试仪表发送1Gbps的应用层混合流量作为背景流量,流量类型包括HTTP、FTP、DNS、NTP、SMTP、SIP、RTSP、SSH以及少量与攻击流量相同协议类型的正常业务流量。背景流量的源/目的地址尽量分散。

2.检测设备配置对反射放大攻击的阈值和检测策略;清洗设备配置相应的防范策略,记录上述阈值和策略配置情况。

3.测试仪表发送1Gbps的混合攻击报文,攻击类型包括:NTP反射攻击、Memcached反射攻击、SSDP反射攻击、CLDAP反射攻击、DNS反射攻击。攻击和背景流量的源地址不重叠,攻击的目的地址为背景流量部分目的IP,攻击发送持续时间10分钟。

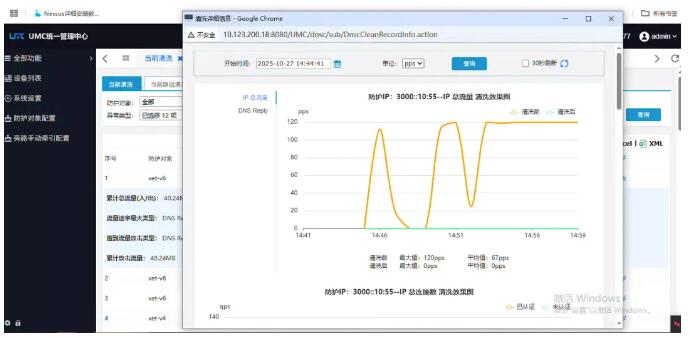

4.查看清洗设备状态,背景流量转发正常无丢包,不会被牵引到清洗设备,反攻击流量全部被牵引到清洗设备:

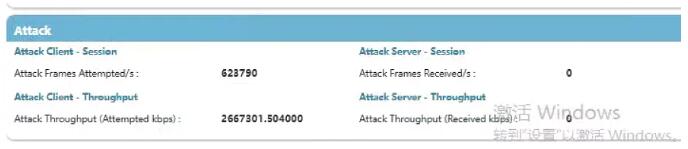

5.仪表攻击统计可观察到攻击流量全部被拦截:

信而泰推出的DarPeng2000E测试仪是一款支持真实的应用层流量仿真,其HTTP/TCP的新建连接数可达数百万、并发连接可达亿级别;同时可以仿真真实的攻击流量、恶意流量、病毒流量。支持仿真多种反射放大攻击,可以为网络安全提供强有力的测试手段。

信而泰最新一代DarPeng3000E仪表即将推出,各项主要指标对比DarPeng2000E提升一倍。

结语:

反射放大攻击是互联网生态中一朵危险的“恶之花”,它利用了网络的开放性与信任。作为网络公民,我们既有责任保护自己的业务不受侵害,也有义务管理好自己的设备,不让他人成为攻击的“跳板”。唯有提高安全意识,采取切实的防护措施,才能在这场看不见的攻防战中立于不败之地。

1.本网刊载内容,凡注明来源为“飞象网”和“飞象原创”皆属飞象网版权所有,未经允许禁止转载、摘编及镜像,违者必究。对于经过授权可以转载,请必须保持转载文章、图像、音视频的完整性,并完整标注作者信息和飞象网来源。

2.凡注明“来源:XXXX”的作品,均转载自其它媒体,在于传播更多行业信息,并不代表本网赞同其观点和对其真实性负责。

3.如因作品内容、版权和其它问题,请在相关作品刊发之日起30日内与本网联系,我们将第一时间予以处理。

本站联系电话为86-010-87765777,邮件后缀为cctime.com,冒充本站员工以任何其他联系方式,进行的“内容核实”、“商务联系”等行为,均不能代表本站。本站拥有对此声明的最终解释权。

一个“变与不变”的英特尔,围绕“芯、新、心”的坚韧与雄起

面对更多“不确定性”未来的世界,当英特尔选择在重庆举办这样一场年度大型活动的时候,或许也与这座城市中的种种“坚韧”答案遥相呼应,从面对人口问题的清朝移民入川,再到第一艘实现川江..[详细]

无线技术持续突破创新,成为推动未来产业发展的关键力量

在全球科技浪潮席卷而来的当下,创新驱动已成为推动经济稳健增长、重塑产业竞争格局的关键。信通院发布的《无线经济发展研究报告(2025 年)》(以下简称《报告》)指出,无线经济作为新经济形..[详细]

简化流程、提升体验,将成为全球eSIM服务目标

当不少人抱怨国内运营商的eSIM激活方式过于死板的时候,已经在全球市场发展了8年的eSIM业务目前正在简化办理流程、提升灵活性上不断发展。eSIM激活方式的体验好坏正在成为全球电信运营商或虚..[详细]

中国6G领跑全球!三大核心逻辑掀了谁的桌子

当我们还在惊叹5G速度时,中国6G已经悄悄完成了300多项关键技术突破,专利申请量占全球40.3%稳居第一!6G不再是简单的通信技术与传输模式的升级,当前中国不仅完成第一阶段6G技术试验,更颠..[详细]

openEuler未来五年坚定拥抱超节点和AI 加速全球化为世界提供新选择

11月14日,在北京召开的华为操作系统大会2025期间,开放原子开源欧拉社区宣布正式推出openEuler全球首个面向超节点的操作系统openEuler 24.03 LTS SP3,可用于CPU、GPU、NPU等多种计算资源协..[详细]